Аутентификация и идентификация: в чем разница?

Вход в учетную запись социальной сети, электронную почту, банковское приложение – все эти манипуляции невозможны без идентификации, аутентификации. Их общая задача – обеспечение безопасности конфиденциальной информации, платежных реквизитов, паролей и прочего. Понятия схожи, однако, каждое из них имеет собственное определение. В чем разница?

Вход в учетную запись социальной сети, электронную почту, банковское приложение – все эти манипуляции невозможны без идентификации, аутентификации. Их общая задача – обеспечение безопасности конфиденциальной информации, платежных реквизитов, паролей и прочего. Понятия схожи, однако, каждое из них имеет собственное определение. В чем разница?

Что такое идентификация?

Информационные системы, сайты используют идентификацию для того, чтобы определить сам факт существования конкретного пользователя. Идентификаторов множество, наиболее популярные выглядят следующим образом:

ID или пользовательское имя;

Телефонный номер;

Электронный почтовый адрес;

Автомобильный государственный номер;

Платежные реквизиты, привязанные к счету или пластиковой карте.

Благодаря идентификатору, например, интернет-магазин или форум понимают, что вход осуществляется конкретным пользователем. Присвоение идентификатора происходит непосредственно в момент регистрации. Все они разные, чтобы ресурс мог четко дифференцировать посетителей, при попытке ввода уже занятого имени, появится уведомление о невозможности использования такового, необходимости придумать другую комбинацию букв и цифр.

Простейший пример идентификации – ответ на вопрос “кто?” при звонке в дверь. Если визитера не видно в глазок, хозяин обязательно поинтересуется, кто же стоит за дверью. Гость называет имя и идентифицирует себя.

Раскрыть понятие можно на указанном выше примере с приходом гостя. Он назвал свое имя, однако, у хозяина возникли сомнения в его личности, так что он задает дополнительные вопросы, спрашивает, сколько ему лет, есть ли у него родимые пятна и родственники.

Другой пример – пограничный контроль или очередь на посадку в аэропорту. Путешественнику мало назвать свое имя, он должен подтвердить личность предъявлением паспорта.

Информационные системы, сайты используют идентификацию для того, чтобы определить сам факт существования конкретного пользователя. Идентификаторов множество, наиболее популярные выглядят следующим образом:

ID или пользовательское имя;

Телефонный номер;

Электронный почтовый адрес;

Автомобильный государственный номер;

Платежные реквизиты, привязанные к счету или пластиковой карте.

Благодаря идентификатору, например, интернет-магазин или форум понимают, что вход осуществляется конкретным пользователем. Присвоение идентификатора происходит непосредственно в момент регистрации. Все они разные, чтобы ресурс мог четко дифференцировать посетителей, при попытке ввода уже занятого имени, появится уведомление о невозможности использования такового, необходимости придумать другую комбинацию букв и цифр.

Простейший пример идентификации – ответ на вопрос “кто?” при звонке в дверь. Если визитера не видно в глазок, хозяин обязательно поинтересуется, кто же стоит за дверью. Гость называет имя и идентифицирует себя.

Раскрыть понятие можно на указанном выше примере с приходом гостя. Он назвал свое имя, однако, у хозяина возникли сомнения в его личности, так что он задает дополнительные вопросы, спрашивает, сколько ему лет, есть ли у него родимые пятна и родственники.

Другой пример – пограничный контроль или очередь на посадку в аэропорту. Путешественнику мало назвать свое имя, он должен подтвердить личность предъявлением паспорта.

Виды аутентификации

По степени безопасности аутентификацию можно разделить на три группы:

Однофакторная. Наиболее распространенная и наименее безопасности. Для подтверждения личности используется одно действие, к примеру, ввод пароля.

Двухфакторная. Применяется в системах, где хранятся личные, конфиденциальные сведения, посторонний доступ к которым следует исключить. Ее приходится использовать, например, для захода в личный кабинет онлайн-банка или аккаунт социальной сети. Сначала клиент вводит пароль, потом – сканирует отпечаток пальца или указывает код, отправленный на его телефон текстовым сообщением.

Трехфакторная. Такую аутентификацию применяют в наиболее ответственных комплексах, где содержатся личные, персональные, коммерческие сведения. В первую очередь, речь идет о банковской и финансовой сферах. Третьим аутентификационным инструментом является, например, электронный ключ, сохраненный на внешнем USB-носителе.

По степени безопасности аутентификацию можно разделить на три группы:

Однофакторная. Наиболее распространенная и наименее безопасности. Для подтверждения личности используется одно действие, к примеру, ввод пароля.

Двухфакторная. Применяется в системах, где хранятся личные, конфиденциальные сведения, посторонний доступ к которым следует исключить. Ее приходится использовать, например, для захода в личный кабинет онлайн-банка или аккаунт социальной сети. Сначала клиент вводит пароль, потом – сканирует отпечаток пальца или указывает код, отправленный на его телефон текстовым сообщением.

Трехфакторная. Такую аутентификацию применяют в наиболее ответственных комплексах, где содержатся личные, персональные, коммерческие сведения. В первую очередь, речь идет о банковской и финансовой сферах. Третьим аутентификационным инструментом является, например, электронный ключ, сохраненный на внешнем USB-носителе.

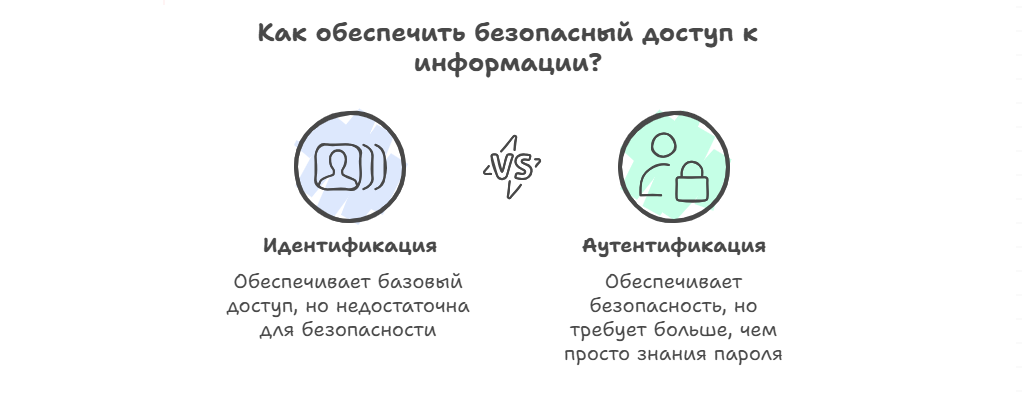

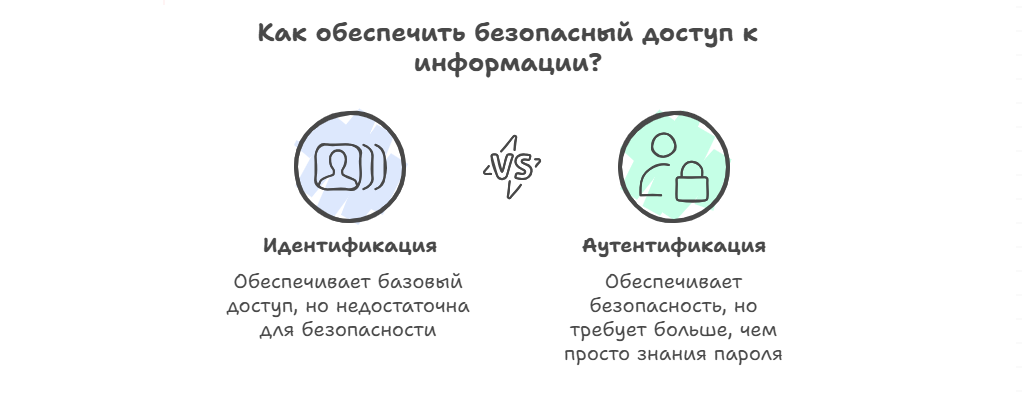

Взаимосвязь процессов

Несмотря на то, что понятия отличаются друг от друга, они всегда используются исключительно в комбинации. Ограничиваться одной лишь идентификацией нельзя, такой подход опасен как для сайта, так и для конкретного его пользователя. Если дополнительно не подтвердить личность, не провести аутентификацию, с высокой вероятностью конфиденциальная информация окажется в доступе хакеров и мошенников.

Правдивым является и обратное утверждение. Можно знать пароль, однако, без имени пользователя, его индивидуального идентификатора такие знания совершенно бесполезны.

Несмотря на то, что понятия отличаются друг от друга, они всегда используются исключительно в комбинации. Ограничиваться одной лишь идентификацией нельзя, такой подход опасен как для сайта, так и для конкретного его пользователя. Если дополнительно не подтвердить личность, не провести аутентификацию, с высокой вероятностью конфиденциальная информация окажется в доступе хакеров и мошенников.

Правдивым является и обратное утверждение. Можно знать пароль, однако, без имени пользователя, его индивидуального идентификатора такие знания совершенно бесполезны.

Подведение итогов

В заключении следует еще раз повторить определения и задачи идентификации, аутентификации. Первая нужна для того, чтобы система убедилась в существовании конкретного пользователя, вторая – для подтверждения его личности, открытия доступа.

Для того, чтобы исключить проблемы с сетевой безопасностью, исключить опасность потери, перехвата личных данных, нужно придерживаться некоторых правил. Пароли должны быть достаточно сложными, состоящими из различных графических символов, букв разных регистров, цифр, знаков препинания. При взаимодействии с секретной, коммерческой, финансовой информацией следует использовать исключительно двухфакторную, а то и трехфакторную аутентификацию.

В заключении следует еще раз повторить определения и задачи идентификации, аутентификации. Первая нужна для того, чтобы система убедилась в существовании конкретного пользователя, вторая – для подтверждения его личности, открытия доступа.

Для того, чтобы исключить проблемы с сетевой безопасностью, исключить опасность потери, перехвата личных данных, нужно придерживаться некоторых правил. Пароли должны быть достаточно сложными, состоящими из различных графических символов, букв разных регистров, цифр, знаков препинания. При взаимодействии с секретной, коммерческой, финансовой информацией следует использовать исключительно двухфакторную, а то и трехфакторную аутентификацию.